PCI-Compliant

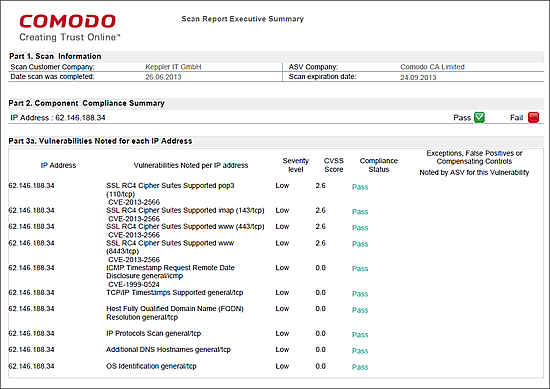

Wer es nicht braucht, der sollte die Finger davon lassen - wer es aber braucht, der weiß, wie schwierig das sein kann: PCI-Compliance. Zum Glück gibt es aber LiveConfig: ab der nächsten Version (1.6.4) kann man mit wenigen Mausklicks alle Serverdienste so konfigurieren, dass diese den Scan eines PCI-ASV (Authorized Scanning Vendor) bestehen. Unseren Referenzserver haben wir so bereits erfolgreich durchgetestet:

Das bedeutet aber noch nicht, dass der Server somit konform zum PCI-DSS (Data Security Standard) konfiguriert ist - auch wenn Anbieter anderer Controlpanels das gerne so verkaufen. Wir bereiten derzeit eine ausführliche Checkliste dafür vor - weitere Details dazu dann bei Gelegenheit. Unter anderem ist es erforderlich, dass eine Zwei-Faktor-Authentifizierung für Admin-Logins verwendet wird (siehe PCI-DSS 8.2, kann Plesk das? *hüstel*).

Abschließend muss ich aber sagen, dass die aktuellen PCI-Scans ein völliger Quatsch sind. So fällt man beispielsweise durch, wenn für SMTP, POP oder IMAP ein SSL-Cipher genutzt werden kann, der nicht gegen die BEAST-Attacke immun ist. Diese kann man als Angreifer aber nur ausnutzen, wenn man die Möglichkeit hat, große Datenmengen durch den verschlüsselten Übertragungskanal zu senden, auf die man selbst Einfluss hat (z.B. per Java-Applet, JavaScript, etc.). Bei SMTP/POP/IMAP ist das nicht möglich.

Die Einschränkung der SSL-Ciphers führt dazu, dass bei klassischen SSLv3/TLSv1-Protokollen lediglich RC4 als einziger “erlaubter” Chiffre übrig bleibt - und der gilt bekanntlich auch nicht mehr als besonders sicher. [PARANOID]Vielleicht ist nur RC4 erlaubt, weil so bequem alle verschlüsselten Verbindungen via PRISM etc. decodiert werden können?[/PARANOID]

Interessanterweise hat der PCI-Scan aber kein Problem damit, dass bei FTPS-Verbindungen wiederum die BEAST-anfälligen Block-Chiffres erlaubt sind - das ist schon irgendwie inkonsequent.

Zumindest bei den PCI-Scans durch Comodo sieht es übrigens so aus, als ob diese mit Nessus ausgeführt werden (die Scan-Muster auf dem Server sowie einige Einstellungsmöglichkeiten bei HackerGuardian legen das nahe). Wir haben testweise unser System mit OpenVAS geprüft und dabei deutlich ausführlichere und brauchbarere Ergebnisse erhalten als mit dem PCI-Scan-Report. Ein Loblied auf OpenVAS möchte ich in Kürze noch mal in einem separaten Blog-Beitrag singen. ![]()